Google Hacking Database yang saya maksud di sini, bukanlah saya akan menghacking server Google, untuk membuka database yang tersimpan di sana, melainkan saya akan menggunakan Google sebagai search engine terpopuler abad ini untuk melakukan pencarian saja. Bayangkan, kini semua orang setiap kali mengakses internet, pasti membuka halaman Google, baik untuk mengakses Email dari Gmail, atau mengunggah foto ke Picasa, membuat Blog di Blogger, menonton video di Youtube, dan yang paling sering adalah mencari "sesuatu". Sesuatu di sini saya artikan sebagai spesifikasi korban dalam kita melakukan uji penetrasi atau penetration testing lazim dikenal pentest.

Sebenarnya sudah banyak sekali tutorial yang menyebutkan penggunaan dork ini, yang dimaksud dork ialah string atau search operator khusus untuk membantu proses pencarian kita. Dalam pencarian ini dapat memperdalam area pencarian kita, bahkan sampai ke bagian url dari sebuah situs. Ini biasanya digunakan untuk mencari korban-korban dalam teknik SQL Injection, memanfaatkan parameter yang bisa diinjeksi.

Hanya hal-hal yang mendasar yang akan saya bahas pada tulisan ini. Mengingat banyak sekali dork yang telah ada. Semisal yang bisa kita pergunakan dalam mencari situs-situs yang rentan terhadap SQL Injection.

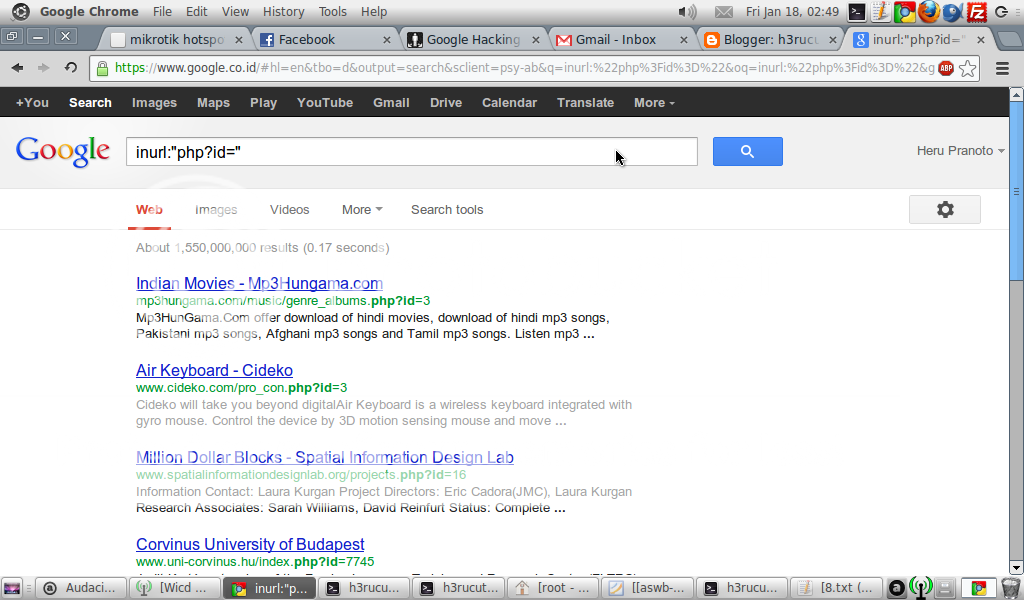

Dork inurl: lah yang paling favorit yang sering digunakan dalam mencari situs yang rentan terhadap SQL Injection. Untuk menunjangnya, biasanya dipakai site: untuk lebih menspesifikasikan jangkauan korban. Sebagai contoh, mari kita lab-task. Pertama saya punya kata kunci yang vulnerable, yaitu yang paling dasar (basic) adalah php?id= maka dalam kotak pencarian Google kita ketik inurl:"php?id=" lalu enter. Maka akan tampil banyak sekali situs yang memiliki url mengandung "php?id=".

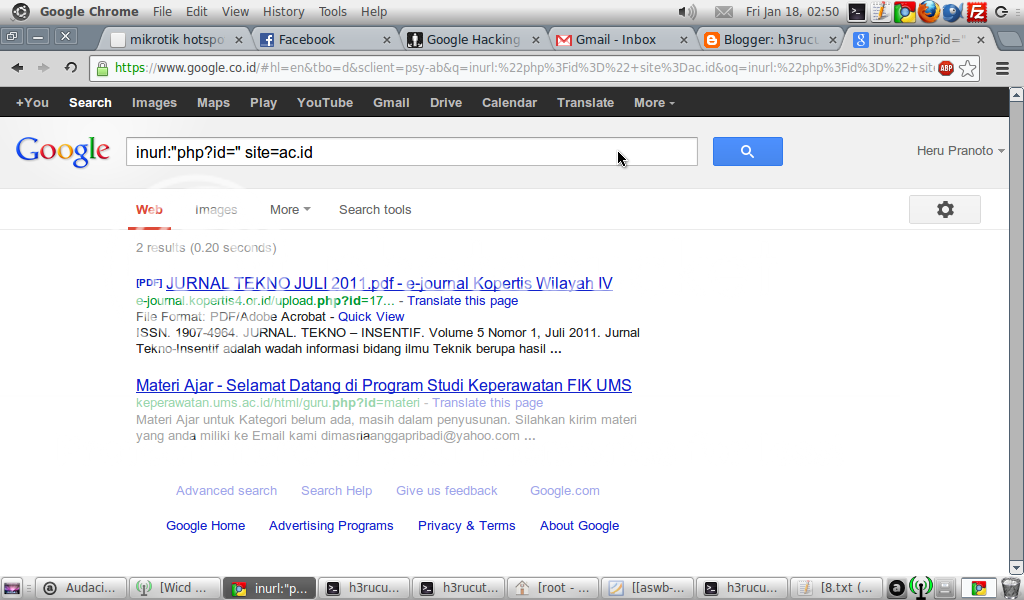

Untuk mempersempit area jangkauan kita, kita bisa menambahkan dork site: misalkan saya ingin menampilkan hanya situs yang memiliki domain ac.id maka dalam kotak pencarian Google kita bisa menuliskan inurl:"php?id=" site=ac.id lalu enter, maka akan ditampilkan hasil pencarian hanya dari situs yang memiliki bagian ac.id dan yang memiliki path "php?id=".

Ingat belum tentu seluruh url yang ditampilkan oleh Google itu memiliki parameter id yang bisa diinjeksi (injectable), kita perlu melakukan scanning dengan tools, salah satu yang saya suka adalah sqlmap. Baru setelah mendapat konfirmasi bahwa parameter tersebut bisa diinjeksi, kita bisa melakukan grabbing database. Database yang ada biasanya berisi tentang data yang dikelola oleh situs tersebut, bisa jadi apabila situs itu merupakan toko online, kita bisa mendapatkan database Credit Card Verified (CCV), atau untuk melakukan privileging escalation, kita bisa menampilkan informasi kolom dari username dan password dari korban.

Terdapat banyak sekali path vulnerable yang dimungkinkan untuk diinjeksi parameternya, php?id= adalah salah satu dari yang paling mendasar dan terkenal, untuk lainnya silahkan cari sendiri, atau download buku ASWB-ver1 di Wget Page. Di situs exploit-db.com, juga ada beberapa dork yang bisa digunakan, lengkap dengan path-nya silahkan akses di Google Hacking Database. Sekian dulu tulisan saya kali ini, memang tidak terlalu lengkap, karena Google is your friend, guys.

Hanya hal-hal yang mendasar yang akan saya bahas pada tulisan ini. Mengingat banyak sekali dork yang telah ada. Semisal yang bisa kita pergunakan dalam mencari situs-situs yang rentan terhadap SQL Injection.

Dork inurl: lah yang paling favorit yang sering digunakan dalam mencari situs yang rentan terhadap SQL Injection. Untuk menunjangnya, biasanya dipakai site: untuk lebih menspesifikasikan jangkauan korban. Sebagai contoh, mari kita lab-task. Pertama saya punya kata kunci yang vulnerable, yaitu yang paling dasar (basic) adalah php?id= maka dalam kotak pencarian Google kita ketik inurl:"php?id=" lalu enter. Maka akan tampil banyak sekali situs yang memiliki url mengandung "php?id=".

|

| Search with inurl: |

Untuk mempersempit area jangkauan kita, kita bisa menambahkan dork site: misalkan saya ingin menampilkan hanya situs yang memiliki domain ac.id maka dalam kotak pencarian Google kita bisa menuliskan inurl:"php?id=" site=ac.id lalu enter, maka akan ditampilkan hasil pencarian hanya dari situs yang memiliki bagian ac.id dan yang memiliki path "php?id=".

|

| Search with site: and inurl: |

Ingat belum tentu seluruh url yang ditampilkan oleh Google itu memiliki parameter id yang bisa diinjeksi (injectable), kita perlu melakukan scanning dengan tools, salah satu yang saya suka adalah sqlmap. Baru setelah mendapat konfirmasi bahwa parameter tersebut bisa diinjeksi, kita bisa melakukan grabbing database. Database yang ada biasanya berisi tentang data yang dikelola oleh situs tersebut, bisa jadi apabila situs itu merupakan toko online, kita bisa mendapatkan database Credit Card Verified (CCV), atau untuk melakukan privileging escalation, kita bisa menampilkan informasi kolom dari username dan password dari korban.

|

| Google Hacking Database |

Terdapat banyak sekali path vulnerable yang dimungkinkan untuk diinjeksi parameternya, php?id= adalah salah satu dari yang paling mendasar dan terkenal, untuk lainnya silahkan cari sendiri, atau download buku ASWB-ver1 di Wget Page. Di situs exploit-db.com, juga ada beberapa dork yang bisa digunakan, lengkap dengan path-nya silahkan akses di Google Hacking Database. Sekian dulu tulisan saya kali ini, memang tidak terlalu lengkap, karena Google is your friend, guys.

Comments