Sebenarnya saya pernah menulis pokok bahasan yang sama dengan tulisan ini, namun gara-gara kontrak sewa domain telah berakhir dan saya tidak mampu memperpanjangnya lagi serta saya tidak mem-backup semua postingan, akhirnya tulisan itu hilang.

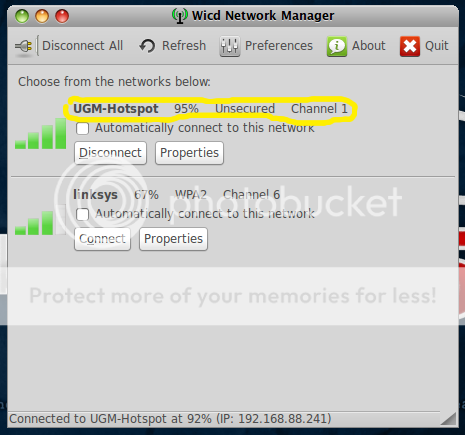

Langsung kita mulai saja, mumpung backtracknya fresh install, hehe. Pertama kita cari dulu hotspot berbasis mikrotik, biasanya unsecured alias tidak diproteksi WEP atau WPA, sehingga siapapun bisa connect ke hotspot ini.

|

| Connecting Wifi |

Nah, saat kita buka web browser kita maka semua url yang kita ketikkan akan di-redirect untuk login terlebih dahulu, seperti UGM Hotspot ini. Halaman redirect-nya untuk hotspot UGM ini adalah ke hotspot.ugm.ac.id/login.

|

| Login Page |

Kemudian saya melakukan scanning jaringan lokal menggunakan AutoScan-Network, pada backtrack dapat diakses dari menu Backtrack >> Information Gathering >> Network Analysis >> Network Scanners >> autoscan.

|

| AutoScan-Network |

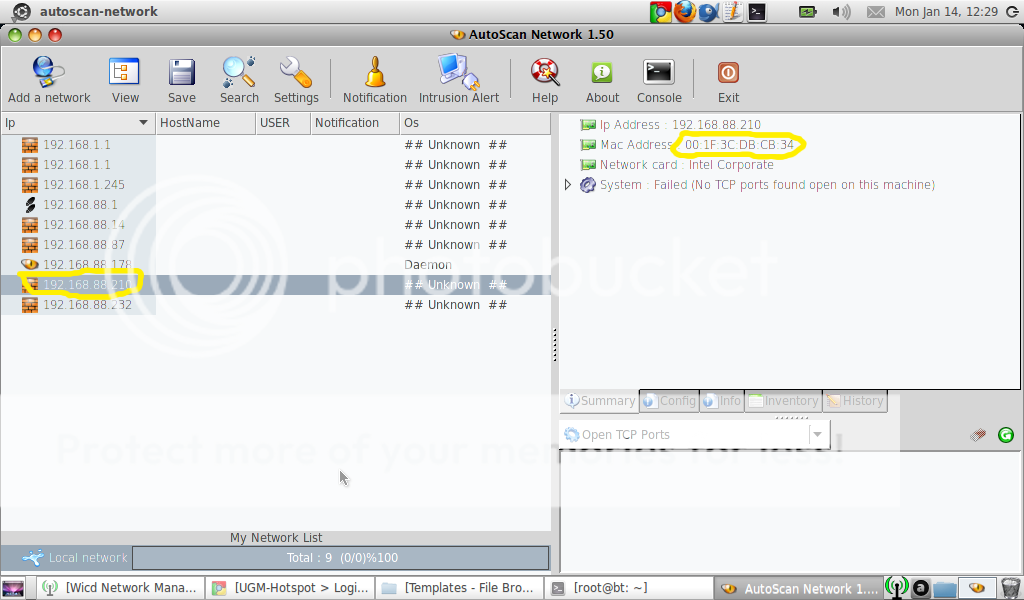

Saat memasuki AutoScan-Network, kita akan diminta mengisi konfigurasi dan interface yang kita pakai, klik saja forward sampai keluar selesai dan aplikasi ini mulai menjalankan aksinya. Dalam tampilan tersebut, IP kita memiliki simbol mata dengan keterangan OS Daemon. Sekarang saya mencoba mengetes korban yang terkonek ke hotspot ini dengan IP 192.168.88.210, pada kotak dialog sebelah kanan akan muncul beberapa informasi, yang paling penting adalah Mac Address, korban saya kali ini memiliki Mac Address 00:1F:3C:DB:CB:34.

|

| Scanning Victim |

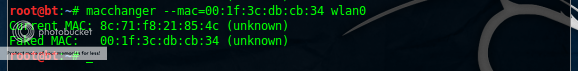

Sekarang kita disconnect ke hotspot tersebut, kemudian mematikan adapter WLAN kita, saya menggunakan function key pada laptop saya Fn+F2, untuk laptop yang lain silahkan menyesuaikan. Lalu kita ganti Mac Address kita sama seperti Mac Address korban dengan macchanger.

|

| Fake Mac with macchanger |

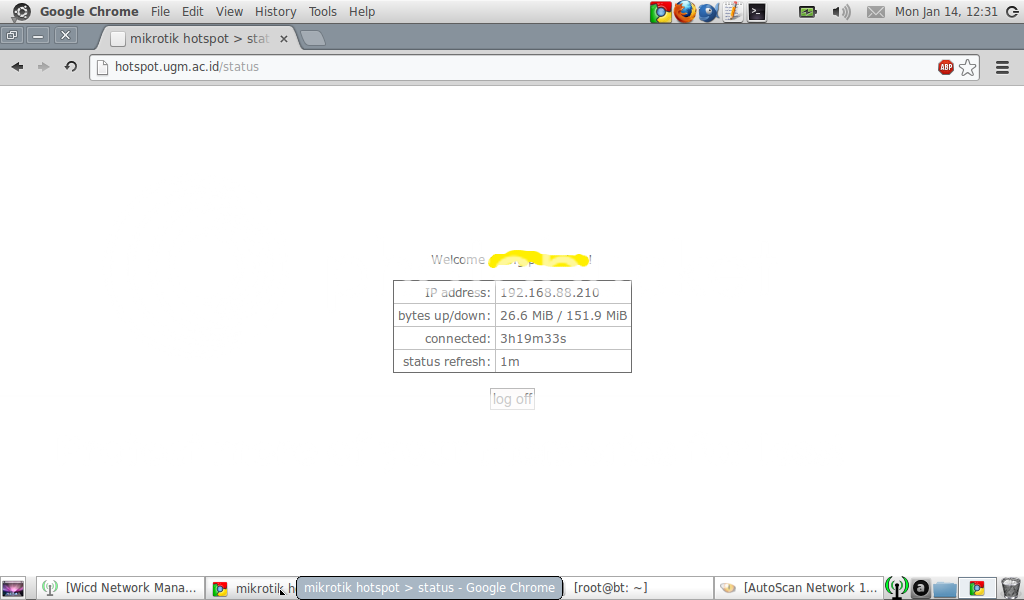

Aktifkan kembali adapter WLAN kita, kemudian kita connect ke hotspot tadi. Dan arahkan web browser kita ke hotspot.ugm.ac.id (ingat, ini halaman redirect login tadi), maka saat kita tekan Enter, kita akan dibawa langsung ke hotspot.ugm.ac.id/status. Pada halaman ini tertera beberapa informasi tentang korban, mulai dari username (bukan sepaket dengan password lho, haha), IP Address, berapa byte yang dihabiskan untuk upload dan download, status dia terkonek.

|

| Successful |

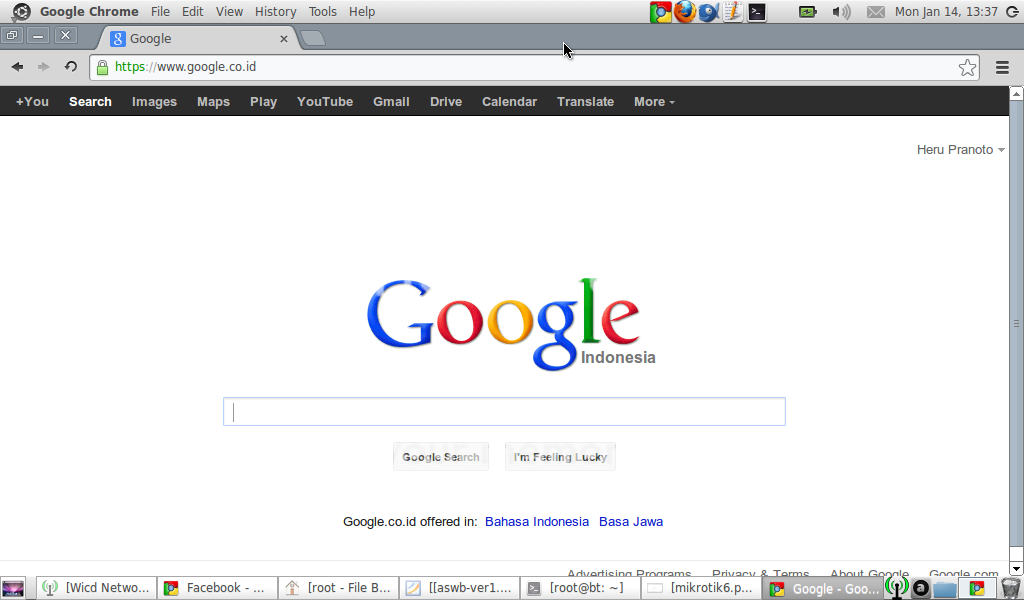

Kini sekarang kita bisa browsing tanpa harus memiliki akun hotspot tersebut, saya mencoba mengakses Google.

|

| Accessing Google |

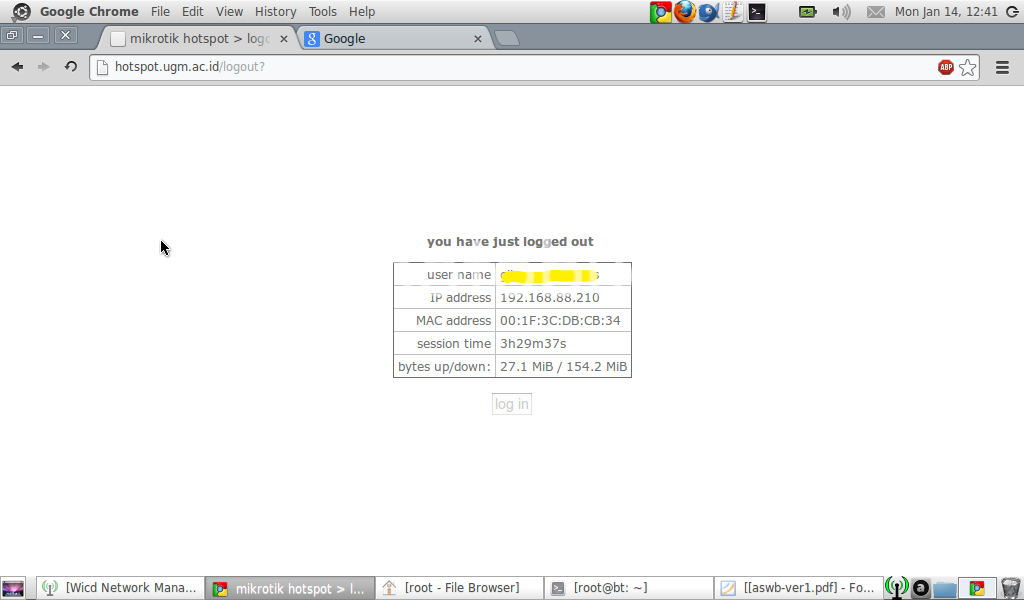

Apa yang kita dapatkan dari tulisan ini?! Sekarang kita bisa mengakses hotspot manapun yang berbasis mikrotik dengan ketentuan ada client legal yang terkoneksi ke hotspot tersebut dimana kita menyamar seolah-olah kita adalah client legal itu dengan menyamarkan Mac Address. Dan apabila si client legal itu melakukan logout, maka kita juga akan otomatis logout dari hotspot.

|

| Logout |

Untuk tingkat lebih lanjut, kita mungkin tertarik untuk mengetahui password dari korban. Kita bisa melakukan sniffing pada korban, kemudian kita logout, maka korban pun akan ikut logout. Apabila korban melakukan login lagi, kita bisa mendapatkan username dan password yang diinputkan oleh korban, hehehe.

Semoga tulisan ini membantu para pencari internet gratis, tanpa harus repot-repot mendaftar untuk mendapatkan akun untuk login.

Comments